遠隔操作ウィルス包囲網†

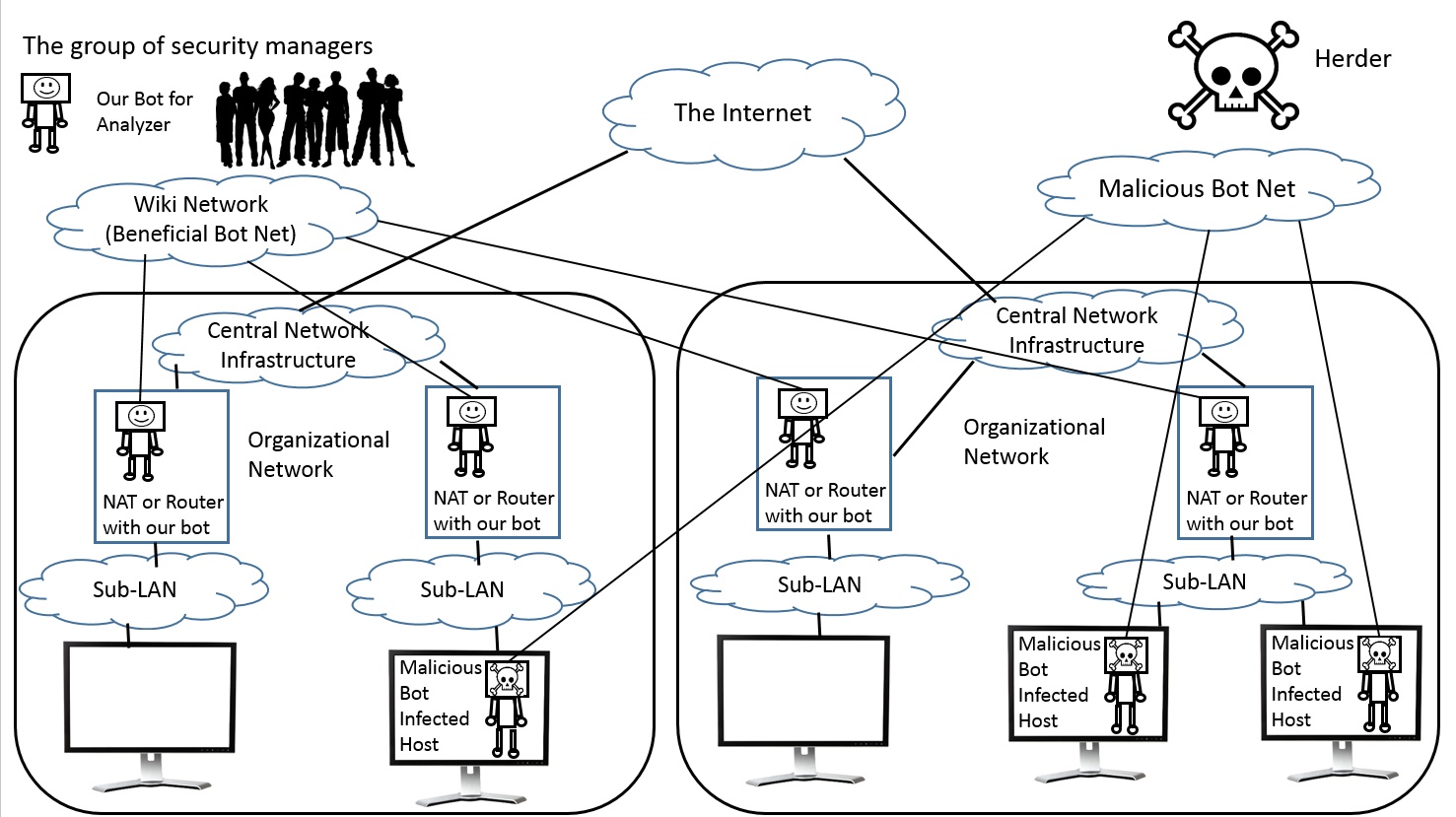

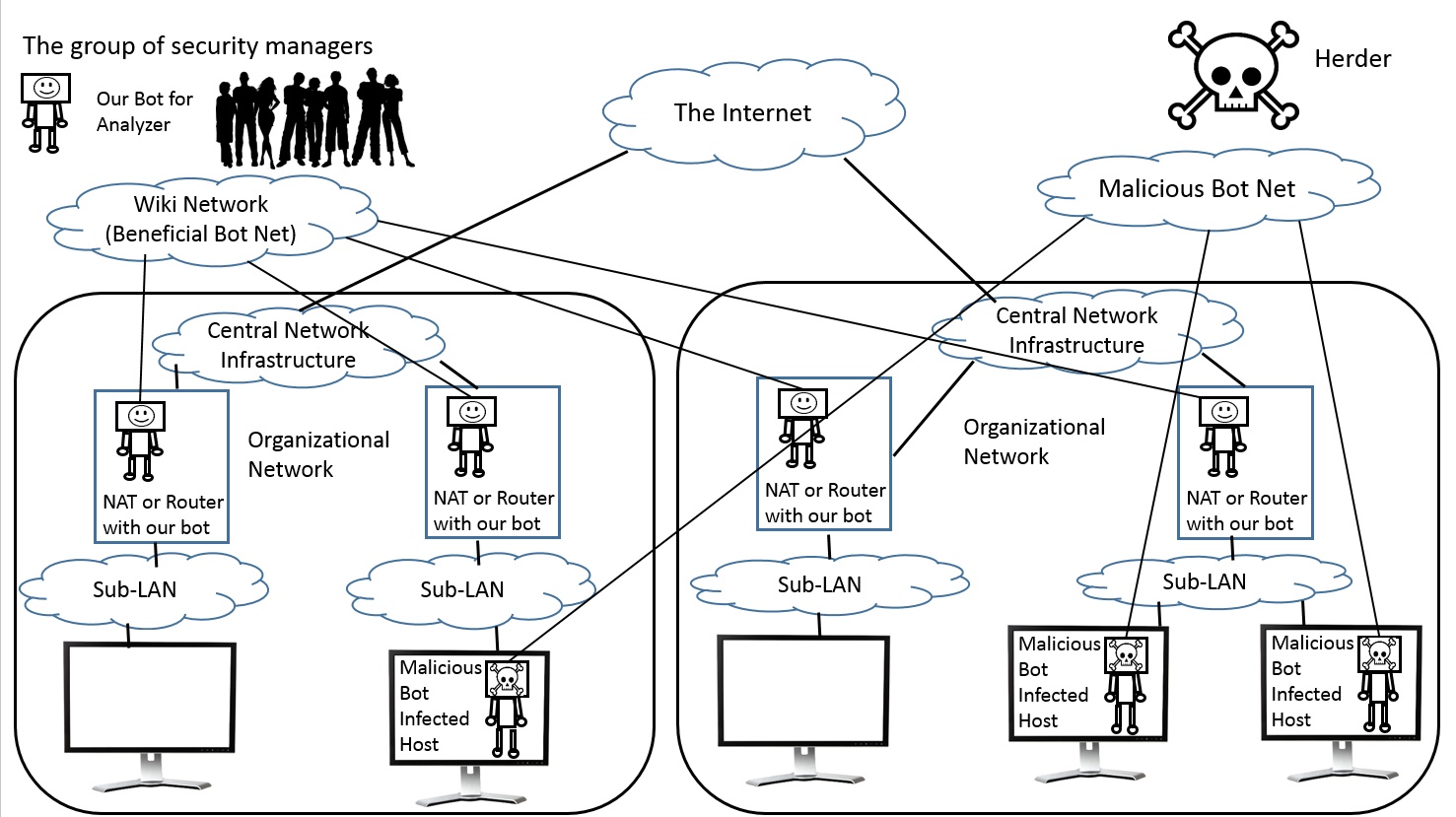

- Wikiと, Wiki で遠隔操作可能な多数のネットワーク機器(良性ボット)を連携させて, 有害なボットネットやそれによって遠隔操作されているボットを検出するシステムに関する研究を行う。必要に応じて,有害なボットネットの機能の一部を, 遠隔操作により麻痺させることも可能にする。良性ボットはNATやルータの機能も持ち, 利用者が使うLANと, WANや組織の基幹ネットワークの間に, この良性ボットを設置する。これにより従来の集中的な監視方法では入手困難だった情報入手を容易にする。Wiki を使うことにより管理者グループの連携も強化する。

- 標的型攻撃などによって組織内に侵入したボットによる重大な情報漏えい事件があいついで発生している。一度発生した情報漏えい事件は社会に大きな影響を与える場合があり, これを解決するには膨大な時間と労力と出費が必要となるだけでなく, 完全な解決は不可能な場合もある。ボットを検知することは, 組織の存続にかかわる重要な活動である。

標的型攻撃ではメールなどにより, 組織内の利用者のパソコンにボットが侵入する。標的型攻撃で使われるメールは人間の心理をうまく利用しており, これを開かないようにすることは困難である。また, 最近のボットはウィルス対策ソフトでは検出できない場合が多い。従って, そのボットが行う通信を監視すること以外の方法でこのようなボットを検知するのは難しい。

しかしながら従来の基幹ネットワークの監視では大量のトラフィックの陰にかくれて, ボットの通信の検出が困難な場合がある。基幹ネットワークの監視でボットの通信が検出された場合でも, 利用者側LANと基幹ネットワークの間にNATを行う機器が設置されていると, ボットに侵入されたパソコンの特定が困難になる。

- これに対し, 組織内ネットワークで監視の邪魔になっていたNATにボットの活動を検知する機能を付けることにより, 大量のトラフィックに埋もれることなく, LAN内およびLANとその外の通信をきめ細かく監視することが可能になる。LAN内のボットに感染したパソコンを特定することも容易になる。

ボットの侵入は, 組織内および組織間の, 自明ではない通信の相関を取ることにより検知できる場合がある[7]。組織内および組織間でセキュリティ担当者が連携し, 監視データを共有することにより, ボットおよびボットネット対策をより強力に行うことが可能になる。

我々は, Wiki を使って, NAT等で保護されたLAN内通信をLANの外から監視し, 緊急時には, 基幹ネットワークの設定変更等を行うことなく, 疑わしい通信を遮断したり, 制御したりすることを可能にするシステム(良性ボット)や, Wiki に書かれたプログラムによって, 複数のWebページのデータを集計するシステムの研究と開発を行っている。これらのシステムを改良・拡張して組み合わせることにより, 上で述べたようなボットの監視の仕組みで使う機器を容易に開発可能である。

発表論文等†

- Takashi Yamanoue, Kentaro Oda, Koichi Shimozono

"A Malicious Bot Capturing System using a Beneficial Bot and Wiki",

Journal of Information Processing(JIP), vol.21, No.2, pp.237-245, 2013.

- Takashi Yamanoue, Kentaro Oda, Koichi Shimozono

"Capturing Malicious Bots using a Beneficial Bot and Wiki" ,

Proceedings of the 40th annual ACM SIGUCCS conference on User services,

pp.91-96, Memphis, Tennessee, US. 15-19 Oct. 2012.

- ACM DL Author-ize serviceCapturing malicious bots using a beneficial bot and wiki

- Takashi Yamanoue, Kentaro Oda, Koichi Shimozono

SIGUCCS '12 Proceedings of the ACM SIGUCCS 40th annual conference on Special interest group on university and college computing services, 2012

関連研究, 参考文献†

Counter: 1956,

today: 1,

yesterday: 1

![[PukiWiki] [PukiWiki]](image/pukiwiki.png)

![[PukiWiki] [PukiWiki]](image/pukiwiki.png)